بررسی تجزیه و تحلیل 4 نرم افزار مخرب(ویروس- تروجان )

بررسی تجزیه و تحلیل 4 نرم افزار مخرب(ویروس- تروجان )

ویروس ها

- 1-1تعریف ویروس

به برنامههای رایانهای که به منظور تخریب ویا سوءاستفاده از ساختار یک رایانه نوشته شود،ویروس رایانهای میگویند. ویروس رایانهای عبارتی است برای یک برنامه ناخواسته مخرب که میتواند روی رایانههامنتشرواجراگردد.

.معمولاًویروسهاتوسط برنامهنویسان برای مقاصد گوناگون نوشته میشوند. اهدافی چون شهرت،انتقام، ایجاد خسارت و یا اهداف اقتصادی میتوانند باعث ایجاد انگیزه در نوشتن ویروس کامپیوتری شوند. برخی از ویروسها بسیار مخرب هستند و برخی تنها جنبه تبلیغاتی دارند.

علت نامگذاری این برنامهها به ویروس به دلیل شباهت نحوه فعالیت آنها با ویروسها در دنیای حقیقی است. ویروس رایانهای را میتوان برنامهای تعریف نمود که میتوان خودش را با استفاده از یک میزبان تکثیر نماید. بنابراین تعریف اگر برنامهای وجود داشته باشد که دارای آثار تخریبی باشد ولی امکان تکثیر نداشته باشد،نمیتوان آن را ویروس نامید.

معمولاً کاربران کامپیوتر به ویژه آنهایی که اطلاعات تخصصی کمتری درباره کامپیوتر دارند،ویروسها را برنامههایی هوشمندوخطرناک میدانند که خود به خود اجرا و تکثیر شده و آثار تخریبی زیادی دارند که باعث از دست رفتن اطلاعات و گاه خراب شدن کامپیوتر میگردند در حالی که طبق آمار تنها پنج درصد ویروسها دارای آثار تخریبی بوده وبقیه صرفاً تکثیر میشوند. بنابراین ویروسهای رایانهای از جنس برنامههای معمولی هستند که توسط ویروسنویسان نوشته شده و سپس به طور ناگهانی توسط یک فایل اجرایی و یا جا گرفتن در ناحیه سیستمی دیسک،فایلها و یا کامپیوترهای دیگر را آلوده میکنند. در این حال پس از اجرای فایل آلوده به ویروس و یا دسترسی به یک دیسک آلوده توسط کاربر دوم، ویروس به صورت مخفی از نسخهای خودش را تولید کرده و به برنامه های دیگر میچسباند و به این ترتیب داستان زندگی ویروس آغاز میشودوهر یک از برنامهها و یا دیسکهای حاوی ویروس، پس ازانتقال به کامپیوترهای دیگر باعث تکثیر نسخههایی از ویروس وآلوده شدن دیگر فایلها و دیسکها میشوند.

بنابراین پس از اندک زمانی در کامپیوترهای موجود در یک کشور و یا حتی در سراسر دنیا منتشر میشوند.از آنجا که ویروسها به طور مخفیانه عمل میکنند، تا زمانی که کشف نشده وامکان پاکسازی آنها فراهم نگردیده باشد، برنامههای بسیاری را آلوده میکنند و از این رو یافتن سازنده و یا منشأ اصلی ویروس مشکل است.

ویروسها هر روز در اینترنت، بیشتروبیشتر میشوند. ولی تعداد شرکتهای آنتی ویروس ثابت است. پس ما باید برای حفاظت از سیستم خود دست به کار شویم. دراین سلسله مقالات سعی داریم که نحوه مقابله با ویروسهاوهمین طور بیوگرافی ویروسهاونحوه مقابله با هر ویروس را آموزش بدهیم.

از نظر مردم عادی به برنامهای که در سیستم عامل اختلالات ایجاد کندویروس است ولی باید بدانید که خود ویروسها بنا به کارها و امکاناتی که دارند تقسیمبندی میشوند.ویروسها مثل سایر برنامهها هستند.کسانیکه ویروس رامینویسندهم ازهمین برنامههای عادی برنامهنویسی استفاده میکند.این برنامهها دقیقاً مثل چاقو میماند که هم میشود استفاده درست کرد هم نادرست.

- 2-1تاریخچه ورود ویروس

1949:

Home

برای اولین بار تئوری برنامههایی که خودشان را جایگزین مینمایند مطرح گردید.

1981: ویروسهای Apple 1 , Apple 2 , Apple 3 از اولین ویروسهایی بودند که پا به عرصه عمومی نهادند.این ویروسها توسط کمپانی Texas A & M برای جلوگیری از کپیهای غیر مجاز بازیهای کامپیوتری نوشته و سپس شایع شدند. این ویروسها ویژه سیستم عامل Apple II بودند.

1983: فرد کوهن (Fred Cohen) زمانی که روی رساله دکترایش کار میکرد، رسماً یک ویروس کامپیوتری را چنین تعریف نمود: «یک برنامه کامپیوتری که میتواند روی سایر برنامههای کامپیوتری از طریق تغییر دادن آنها به روشی (شاید) مانند کپی کردن خودش روی آنها، تأثیر بگذارد».

1986: دو برادر برنامهنویس پاکستانی به نامهای «بسیط» و «امجد» کد قابل اجرای موجود در بوت سکتور یک فلاپی دیسک را با خودشان (که برای آلوده نمودن فلاپی دیسکهای 360KB نوشته بودند) جایگزین کردند. تمام فلاپیهای آلوده دارای برچسب «Brain» بودند.بنابراین، این ویروس «Brain» یا «مغز پاکستانی» نام گرفت. همزمان در کشور اتریش برنامهنویسی به نام رالف برگر «Ralf Burger» دریافت که یک برنامه میتواند از طریق چسباندن خودش به انتهای یک برنامه دیگر تکثیر شود،او با استفاده از این ایده برنامهای به نام Virdem نوشت که پدیده فوق را شبیهسازی مینمود. پس از آن برگر Virdem را در کنفرانسی به همه معرفی نمود. برگر همچنین کتابی درباره ویروسهای کامپیوتری نوشت ودرآن سورس ویروس به نام Vienna را چاپ کرد که این مسأله بعداً باعث سوءاستفاده بسیاری از افراد گردید.

1987: یک برنامهنویس آلمانی ویروسی به نام Cascade نوشت.این ویروس، اولین ویروسی بود که روش رمز کردن (Encryption) را به کار میبرد. در این روش بیشتر کد ویروس به غیر از چند بایت از آن به صورت رمز شده در میآید و از آن چند بایت بعداً برای رمزگشایی بقیه کد ویروس استفاده میشود. در این صورت تشخیص ویروس برای آنتی ویروسها بسیار مشکلتر میباشد و دیگر رشته تشخیص ویروس (که در آنتی ویروسها به کار میرود) به چند بایت محدود نمیشود.

بعدها برنامهنویسی به نام مارک واشبرن «Mark Washburn» با استفاده از این ایده و سورس ویروس Vienna اولین ویروس هزار چهره (Polymorphic) به نام «1260» را نوشت.

1988: ویروس Jerusalem منتشر شدوبه یکی از شایعترین ویروسها تبدیل گشت.این ویروس درروزهای جمعهای که مصادف با سیزدهم هر ماه بودند فعال میشدوضمن آلوده نمودن فایلهای Com , Exe، هر برنامهای که در آن روز اجرا میشد را نیز پاک مینمود.

-آنالیزویروس CIH Chernoble

4-1-بررسی وعملکرد ویروس CIH

از آنجاییکه شروع تکنولوژی BIOS فلش در کامپیوتر های رومیزی بوده است امکان حمله بدخیم به BIOSدر صنعت ایمنی کامپیوتر شناسایی شده است اولین ویروسی که موفق شد به این روش به کامپیوتر های خانگی حمله کند و قبلا نا شناخته بود از طریق شبکه جهانی منتشر شد.در ژوئن امسال فایلی از طرف یک مشتری دریافت شد که آلوده به یک آلوده کننده قابل حمل (PE) جدید بود که CIH نام گرفته و تحت ویندوز 98 کار می کند و حداقل 4گونه شناخته شده دارد که به نام های '1.2V '، V1.4 'و 2مورد خودشناخته به نام'V1.3' هستند اگر چه ویندوز NT نیز از فایل های PE استفاده می کنداما CIH از مکانیزمی بهره می برد که تحت NTکار نمی کند.

گونه های این ویروس payload حداکثر مشخص دارند و فقط در چند بایت با هم متفاوت هستند.

و چند روز رها سازی 26آوریل ، 26 ژوئن و 26 هر ماه دارد بمحض شناسایی، ویروس در تایوان گسترش یافته شده بود و آنجا به عنوان منشاء این ویروس شناخته شد و در چند کشور دیگر نیز گسترش یافت. ]گزارش گسترش آن از استرلیا، چین، فرانسه، آلمان، کره، نروژ، روسیه ، برتانیا و ایالات متحده دریافت شد[.

هرماشینی که از یکی از چندین پنیوم ارزان رایج و چیپ BIOS فلش یکی از 2 سازنده ان استفاده میکند مستعد حمله به خود BIOS است و در ماشین های آسیب پذیر بخش کوچک اما حیاتی از BIOS با CIH جانویسی شده و PC را غیر خود راه انداز می کند این مدت زیادی نیست که یک از بین برنده دیسک عادی شده است.

اگر چه جزئیات تکنیکی مکانیسم سرایت CIH برای تحقیق ویروس بیان شده است،اما payloadمفید آن متفاوت با دیگر ویروس ها تنظیم شده است.این payload از دو قسمت تشکیل شده است که هر دو اگر شرایط صحیحی برقرار باشد راه اندازی می شود. از آنجائیکه payload بخشی از مکانیسم الودگی است تازمانیکه ویروس در حافظه مقیم است راه اندازی نمی شود.

شرایط راه اندازی وقتی که فایل پسوند EXE داشته باشد،برقرار می شود.

خرید فایل

ادامه مطلب ...

مهندسی نرم افزار و روشهای آن

مهندسی نرم افزار و روشهای آن

چکیده

با توجه به نیاز روز افزون به استفاده از کامپیوتر و ضرورت توسعه و فراگیری علوم و فنون مربوط به آن به ویژه در زمینه مهندسی نرم افزار و با توجه به فقدان مطالب و منابع در این زمینه، بر آن شدیم تا گامی هرچند کوچک اما سازنده در این زمینه برداریم. مطالبی که پیش روی دارید حاصل تحقیقات مطالعات و گردآوری نکات مهم و اساسی در زمینه توسعه مهندسی نرم افزار به روش RUP می باشد. امید است که حاصل تلاش مان موثر و مفید واقع شود.

فصل اول

مهندسی نرم افزار وروش های آن

1-1 مهندسی نرم افزار چیست ؟

مهندسی نرم افزار، مدیریت برای به نظم درآوردن وقاعده مند نمودن وابستگی ها وارتباطات همه جنبه های محصول نرم افزاری که درتمامی مراحل سیستم شنا سایی وتعیین می گردد ، می باشد .

درواقع مهندسی نرم افزارفرایند تولید نرم افزار براساس فهم مسائل ومشکلات ، دستیابی به راه حل ها ودستیابی به تئوریها ، روش ها وابزارهای مورد نیاز ودرانتها رسیدن به هدف مطلوب می باشد .

مهندسی نرم افزارباید درطول ساخت ، نگهداری توسعه وانفصال یک نرم افزار برهمه عملکردها نظارت داشته باشد .

2-1 ساخت یافتگی ومهندسی نرم افزارساخت یافته

در رهیافت طراحی نرم افزار بر اساس روش ساحت یافته، ابتدا به مسئله در حالت کلی نگاه می شود، آنگاه مسئله به قسمت های کوچکتر شکسته می شود، این کار آنقدر تکرار می گردد تا مسائل خرد شده به اندازه کافی قابل فهم و ساده باشند. این مراحل به تجزیه عملیاتی معروف است. بیشتر اجزاء (توابع) در این روش نیاز به داده ها دارند که در سیستم عملیات در بانک های اطلاعاتی نگهداری می شوند. در واقع در این روش داده ها و توابع عملیاتی از هم تفکیک می گردند. پس از حل مسائل کوچکتر و ترکیب آنها با هم، مسئله اصلی قال حل خواهد بود.

مشکل اساسی در این رهیافت این است که اگر مسائل پیچیده باشد، سیستم در نگهداری اطلاعات با مشکل مواجه می شود. اگر در این سیستم ها نیاز باشد که تغییری صورت گیرد، این تغییر در مکان های زیادی باید اعمال گردد. در این صورت مشکلات تقریباً بزرگی به وجود می آید.

مهندسی نرم افزار ساخت یافته نیز بر اصول ذکر شده فوق مبتنی است. از جمله متدلوژی های مهندسی نرم افزار می توان به دو روش

( (structured Systems Analysis & Design Method SSADM روش تحلیل و طراحی سیستم های ساخت یافته و (Jackson System Development) JSD توسعه سیستم جکسون، اشاره نمود.

3-1 شی ء گرایی و مهندسی نرم افزار شیء گرا

از دید شیء گرایی داده ها و توابع به هم مرتبط هستند و در یک ماژول قرار می گیرند. در واقع هریک از این ماژول ها که مجموعه داده ها و توابع هستند که شیء نامیده می شوند. اشیاء در دنیای واقعی نیز می توانند به وسیله دو چیز مشخص گردند (مشخصه و رفتار).

اصول بنیادی که در شیء گرایی با آن مواجه هستیم، اشیاء، کلاس ها و وراثت می باشند. ایده شیء گرایی نیز به دنیای مهندسی نرم افزار راه یافته است و بر این اساس روش های مختلف مهندسی نرم افزار به وجود آمده است. که از آن جمله می توان به موارد ذیل اشاره نمود :

- (object Modeling Technique) OMT

- (Real – time Object – Oriented Modeling ) ROOM

-Object – Oriented Software Engineering ) OOSE)

-(Unified Modeling Language) UML

بدلیل آنکه از UML در مراحل توسعه نرم افزار (RUP) استفاده می گردد، در این قسمت جا دارد که در مورد UML توضیحات بیشتری بدهیم.

4-1 معرفی Unified Modeling Language

در میانه دهه نود، سه روش وجود داشت که از بقیه قویتر به نظر می رسید. این سه زبان که شروع به همگرایی کرده بودند، هریک دارای عناصری از دو روش دیگر نیز بود و دارای توانایی های منحصر بفردی نیز بودند :

- Booch برای طراحی و پیاده سازی عالی به نظر می رسید. گرچه روش بوچ خیلی قوی بود ولی علائم زبان به سختی درک می شد.

- OMT (تکنیک مدل سازی اشیاء) برای تجزیه و تحلیل بسیار عالی بود و بهترین روش برای سیستم های اطلاعاتی دارای داده های حساس به نظر می رسید.

- OOSE (مهندسی نرم افزار به روش شیء گرا) به عنوان یک مزیت به مدل Use Case معروف است. Use Case تکنیک توانمندی برای درک رفتار کل سیستم هستند. (محدوده ای که شیء گرایی به طور سنتی در آن ضعیف بود)

در سال 1994 Gim Rumbaugh تاسیس کننده OMT و در سال 1995 Ivar Jacobson بنیانگذار OOSE هم به گروه Booch در شرکت Rational پیوست. بدین ترتیب گروه سه نفر بوچ ، رامبو و جاکوبسن مدل یکپارچه UML را به وجود آوردند.

UML یک زبان استاندارد برای مدل سازی اشیاء در توسعه سیستم های شی ء گرا می باشد. UML از ترکیب و اتحاد سه متدلوژی و طراحی شیء گرای فوق به وجود آمده است.

هدف اصلی UML ایجاد یک زبان مشترک برای مهندسان و تولیدکنندگان نرم افزار در تحلیل و طراحی سیستم های شیء گراست.

5-1 تصورات غلط در رابطه با Rational Unified Process

علی رغم آنکه اغلب افراد تصور می کنند RUP یک متدلوژی و یا روش مهندسی نرم افزار است، باید اظهار داشت که این تصور و برداشت کاملاً نادرست می باشد.

RUP خود یک مدل از مهندسی نرم افزار است که بر تکرار و توسعه استوار است و هریک از متدها می تواند در قالب این مدل تکرار و توسعه نقش بگیرد. چنانچه قبلاً اظهار شد UML به عنوان زبان یکپارچه ساز و روشی شی ء گرا در مدل RUP استفاده می گردد. در واقع RUP استفاده می گردد. در واقع RUP رویکردها، وظایف و مسئولیت ها را در یک سازمان توسعه یافته نظام دهی می کند و هدف آن تضمین تولید محصول نرم افزاری خروجی با کیفیت بالا و منطبق بر نیازمندی های کاربران در زمان و هزینه پیش بینی شده می باشد. در واقع RUP پروسه تولید است و توسط شرکت نرم افزاری Rational پشتیبانی می گردد.

-3 فاز Elaboration

هدف از این فاز تعیین خط مشی معماری سیستم برای تهیه یک اساس و بنیان پایدار برای طراحی و پیاده سازی در فاز بعدی یعنی فاز Constrution می باشد. معماری سیستم به واسطه توجه نیازمندی های پایدار و تخمینی از ریسک ها توسعه و رشد می یابد.

دید کلی در ابتدای این فاز (Elaboration) شامل موارد زیر می باشد :

اطمینان از پایداری و ثبات معماری، نیازمندی ها و طراح ها به اندازه کافی و کاهش خطرات و ریسک ها در مورد تعیین هزینه ها و زمان تا حد امکان تا فرآیند توسعه، باید تکامل یابد. برای بیشتر پروژه ها گذر از این گلوگاه ها و بدست آوردن مفاهیم شفاف نیاز به صرف هزینة بالا دارد. گاهی اوقات هم برخی از معمارها و ساختارها ذاتاً دارای خطرات و ریسک های زیادی هستند.

شناسایی همه ریسک های مهم وابسته به ساختار و معماری پروژه

پایداری خط مشی های معماری که برگرفته از شناسایی سناریوهای اساسی و مهم معماری هستند که عموماً همراه با ریسک ها و خطرات زیادی می باشند.

برای آنکه بتوان یک نمونه با کیفیت مناسب برای Componentها ساخت و همچنین از ریسک های احتمالی جلوگیری نمود باید موارد زیر را مورد توجه رار داد.

1- به وجود آوردن تعادل بین طراحی و نیازمندیها

2- استفاده مجدد از کامپوننتها

3- امکان استفاده برنامه برای مشتریان و کاربران ناحیه سیستم

نشان دادن معماری خط مشی هایی که نیازمندی های سیستم را در یک محدوده زمانی و به همراه هزینه های مناسب و معمول، پشتیبانی کند.

برپایی یک محیط حمایتی، به منظور دستیابی به این ذهنیت مقدماتی، خیلی مهم است که محیطی را فراهم نماییم که پروژه ما را حمایت و پشتیبای کند؛ این کار مستلزم خلق یک حالت توسعه یافته و به وجود آوردن نمونه ها و راهنماها و فراهم نمودن ابزارهای مناسب می باشد.

فهرست مطالب

عنوان صفحه

فصل اول

مهندسی نرم افزار و روشهای آن 7

1-1 مهندسی نرم افزارچیست ؟ 7

2-1 ساخت یافتگی ومهندسی نرم افزارساخت یافته 7

3-1 شیء گرایی ومهندسی نرم افزار شیء گرا 8

4-1 معرفی Unified Modeling Language 8

5-1 تصورات غلط دررابطه با Rational Unified Process 9

فصل دوم

مقدمه ای بر( RUP)RationalUnified Process 11

1-2 RUP چیست ؟ 11

2-2 اصول ضروری RationalUnified Process 11

3-2 RUP وچرخه تکرار 12

4-2 فازها، اهداف ونکات اصلی 14

- فازشروع ( Inception ) 14

- فازشناخت ( Elaboration ) 15

- فازساخت (Constructin) 15

- فازانتقال ( Transition ) 15

5-2 نکات اصلی 15

- چهارعنصراصلی مدل سازی 15

6-2 نقش ها، فعالیت ها ومحصولات وجریان های کاری 16

- نقش ها(Roles ) 16

- فعالیت ها(Activites) 16

- محصولات (Artifacts ) 17

- جریان های کاری (Workflows ) 17

7-2 عناصردیگرموجود در RUP 17

8-2 ساختارایستای RUP 18

9-2 اصول RUP (جریان کاری ) 18

10-2 تعریف کلی RUP 19

11-2 چگونه می توان از RUPنهایت استفاده راکرد 19

12-2 مواردضروری دریک پروژه RUP 20

1-12-2 توسعه دید ونگرش 20

2-12-2 مدیریت برای اهداف 21

3-12-2 شناسایی وامکان سنجی ریسک ها 22

4-12-2 عوامل مورد پیگیری 22

5-12-2 امتحان کردن حالت تجاری 22

6-12-2 طراحی معماری قطعات سیستم 23

7-12-2 مراحل ساخت وآزمایش محصول 24

8-12-2 تصحیح وبازبینی نتیجه ها 24

9-12-2 مدیریت وکنترل تغییرات 24

10-12-2 مهیا کردن پشتیبانی ازکاربر 25

13-2 چرخه اصلی Rational Unified Process 25

1-13-2 تصورغلط 25

2-13-2 نکته مهم 26

3-13-2 جریان های کاری غیرثابت 27

فصل سوم

فازهای RUP 28

1-3 مقدمه 28

2-3 فاز Inception 28

1-2-3 فعالیت های لازم وضروری درفاز Inception 29

2-2-3 حیاتی ترین نکات (گلوگاه ها) درچرخۀ حیات Inception 30

3-2-3- ارزیابی معیارها وضوابط 30

4-2-3 خروجی های الزامی فاز Inception 31

5-2-3 طرح توسعه نرم افزار (Software Development Plan ) 31

6-2-3 خروجی های اختیاری فاز Inception 33

3-3 فاز Elaboration 33

1-3-3 فعالیت های ضروری درفاز Elaboration 34

2-3-3 ساختارچرخه حیات فاز Elaboration 35

3-3-3 ارزیابی معیارها 35

4-3-3 محصولات وخروجی های الزامی این فاز 36

5-3-3 خروجی های اختیاری این فاز 38

4-3 فازساخت Construction 39

1-4-3 ذهنیت مقدماتی ازفاز Constructin 39

2-4-3 فعالیت های ضروری درفاز Constructin 40

3-4-3 نکات مهم درفاز Constructin 40

4-4-3 معیارارزیابی 40

5-4-3 خروجی های الزامی فاز Constructin 41

6-4-3 خروجی های اختیاری فاز Constructin 42

5-3 فاز انتقال Transition 42

1-5-3 فعالیت های ضروری فاز Transition 44

2-5-3 ارزیابی معیارها 44

3-5-3 خروجی های فاز Transition 45

منابع و مأخذ 47

خرید فایل

ادامه مطلب ...

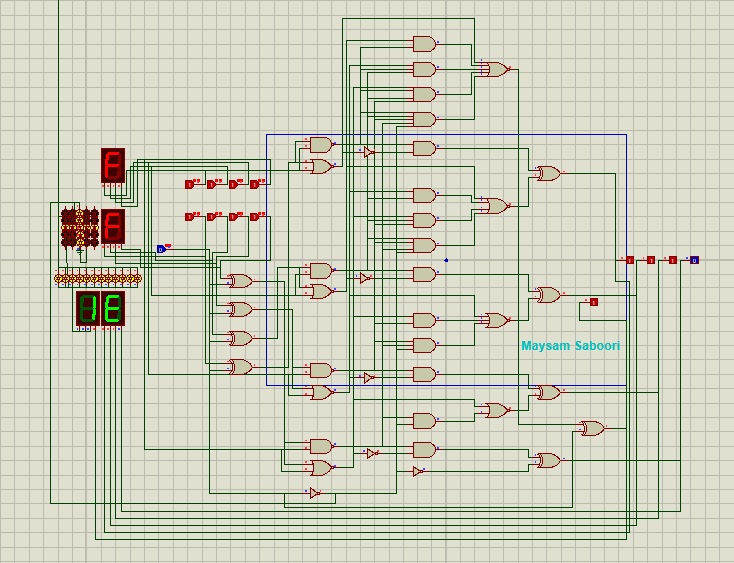

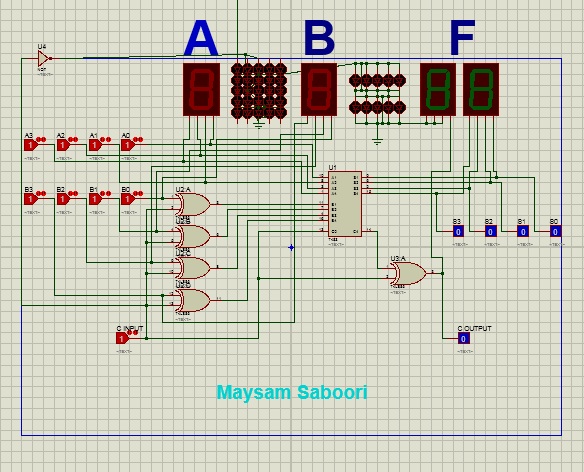

چندین پروژه جمع و تفریق 4 بیتی با نرم افزار پروتئوس proteus

چندین پروژه جمع و تفریق 4 بیتی با نرم افزار پروتئوس proteus

این پروژه یک پروژه کامل و کارامد و قابل ارایه برای دروس مدار های منطقی ، مدار های الکترونیکی ، معماری کامپیوتر و آزمایشگاه های هر سه درس می باشد. از مهمترین ویژگی های این پروژه این است که از قابلیت ویرایش و تغییرات جهت نمایش ساده یا حرفه ای دارد و با وجود ظرافت هایی که در آن استفاده شده کارکردن با آن بسیار ساده است. این پروژه تاکنون در هیچ سایتی نمایش داده نشده و طراح آن خودم هستم. مطمئن باشید با ارایه این پروژه نمره ای کمتر از بیست نخواهید گرفت.

نحوه کار با این پروژه به صورتی است که توسط دو سری چهارتایی از ورودی های سمت چپ مقادیر عملوندها وارد می شود و تک ورودی سمت چپ منها یا جمع را مشخص می کند و پنج خروجی سمت راست پاسخ جمع یا تفریق را نمایش می دهد. این محاسبات در هر دو حالت باینری و bcd قابل نمایش است.

خرید فایل

ادامه مطلب ...

کارآموزی کامپیوتر و آی تی 2016(سخت افزار و نرم افزار)

کارآموزی کامپیوتر و آی تی 2016(سخت افزار و نرم افزار)

این گزارش کاملا بروز بوده و در دی ماه سال 94 برابر ژانویه 2016 انجام شده و از مطالب و تجهیزات و تصاویر روز در آن استفاده شده و حرفه ای می باشد .تحقیق و گزارش کامل کارآموزی در معاونت فناوری اطلاعات قابل ارایه در کلیه مقاطع تحصیلی در رشته های کامپیوتر و آی تی (سخت افزار و نرم افزار) می باشد در این گزارش به صورت کاملا علمی و تخصصی به سخت افزار کامپیوتر (شناخت کامل ،رفع عیب و تعمیرات) تجهیزات جانبی مهم و انواع پورت ها و مبدل ها و موارد کاربردی مثل اسمبل نمودن کامپیوتر ، نصب سیستم عامل ، امنیت اطلاعات و انواع ویروس و آنتی ویروس به شکلی کاملا حرفه ای پرداخته شده که امکان ارایه در کلیه مقاطع تحصیلی را به ما می دهد و مهمترین مزیت این گزارش علاوه بر بروز بودن مطالب آن ویرایش کامل و مطابق استاندارد کتاب شیوه ارایه مطالب علمی رانکوهی می باشد و همچنین باید گفت این گزارش در هیچ سایت دیگری قابل دسترسی نیست و مطالب آن جدید و کامل و در قالب فایل word آماده پرینت و ارائه است.

خرید فایل

ادامه مطلب ...

دانلود نرم افزار موبایل آموزش بافت لباس زنانه و دخترانه فیلم

دانلود نرم افزار موبایل آموزش بافت لباس زنانه و دخترانه فیلم

دوست دارید برای خودتان و فرزندانتان انواع لباس ببافید؟

میخواهید طرح های زیبا و جذاب ببافید؟

دوست دارید پیراهن،مقتعه،شنل،جلیقه،شال،جوراب،کاور،لباس مجلسی ببافید ولی بلد نیستید؟

از طرح های ساده که بافته اید ناراضی هستید؟

می خواهید برای خود و دخترتانپیراهن،مقتعه،شنل،جلیقه،شال،جوراب،کاور،لباس مجلسی کاموایی ببافید؟

دوست دارید در مهمانی ها با لباس هایی که خودتان بافته اید بدرخشید؟

راه حل شما پیش ماست

ما در این برنامه به نکات قلاب بافی به همراه آموزش تصویری بافت انواع پیراهن،مقتعه،شنل،جلیقه،شال،جوراب،کاور،لباس مجلسی کاموائی به صورت مبتدی تا حرفه ای پرداخته ایم

و برای شما چندین فیلم آموزش بافتنی پیراهن،مقتعه،شنل،جلیقه،شال،جوراب،کاور،لباس مجلسی جمع آوری کرده ایم تا بتوانید از هم اکنون بعد از مشاهده این برنامه شیک ترین و زیباترین لباس ها را ببافید.

خرید فایل

ادامه مطلب ...

نرم افزار TelePopUp

نرم افزار تله پاپ بهترین محصول سال 2015

ارسال پیامک نا محدود بدون بلاک شدن و هزینه

به راحتی تعداد اعضای خودرا افزایش دهید و یا محصولات فروشگاه خود را با تبلیغ رایگان به فروش برسانید

تمامی عرضه کننده گان فروشگاه فایل .. فروشگاه موبایل .. فروشگاه لباس و ... برای تبلیغ از همین نرم افزار استفاده میکنند

این محصول اکتیو بوده و مشکلی ندارد و نیازی به خرید کد فعال سازی گران قیمت نیست

این محصول در فروشگاهای دیگر با قیمت بسیار گران عرضه میشود که همچنین دارای مشکل ارور سرور هستند

اما این پکیج استثنایی دارای نرم افزارهایی دیگر هم هست که تمام مشکلات احتمالی را رفع کنند

این محصول هیچ گونه نسخه دیگری ندارد و در هیچ جایی دیگر یافت نمیشود

تا شما نهایت استفاده را از آن ببرید

ما یک لینک آموزش ویدیویی در فایل اصلی نرم افزار برایتان قرار داده ایم تا از آموزش نصب و اجرا لذت ببرید

مطمعن باشید هیچ ضرری نمیکنید...

امیدوارم از نرم افزار لذت ببرید

خرید فایل

ادامه مطلب ...

منبع نویسی در نرم افزار Word (فهرست مطالب، فهرست منابع(APA)، زیر نویس، یادداشت و ...)

منبع نویسی در نرم افزار Word (فهرست مطالب، فهرست منابع(APA)، زیر نویس، یادداشت و ...)

در نرم افزار word این قابلیت وجود داردکه میتوان هرگونه ارجاع و منبع دهی را به سادگی مدیریت کرد. با

استفاده از این قابلیت کاربر میتواند هرگونه ارجاعدهی را در بین متن، پاورقی، انتها و ابتدای نوشتار ایجاد

نماید. در این نوشتار برآنیم تا به صورت ساده این منو را شرح دهیم.

:(مندرجات فهرست)Table of Contents

همیشه نیاز به درج فهرست مطالب در ابتدای هر گزارشی لازم است. محقق میداند که هیچ متنی را نمیتوان با

یک بار ویرایش کنار نهاده و فهرست مطالب را در ابتدا آورد، بلکه باید بگوییم، همیشه محققین به ویرایش

متون پرداخته و هر بار نیاز به فهرست مطالب جدیدی دارند. این روال و برخی مسایل دیگر باعث آن شده است

که طراحی این نرم افزار به سمتی برود که، نرم افزار خودبخود با مدیریت کاربر در ابتدای متن فهرست را وارد

کرده وتا انتها با ویرایش متن اصلی آن را نیز خودبخود با متن تطبیق دهد.

با کلیک برروی فلش کناری گزینه Table of contents میتوانید تصویر زیررا مشاهده نمایید:

سه قسمت مثال وار را در ابتدای این پنجره مشاهده میکنید. این سه نوع نمونهای از نوع فهرستهای مندرج در

ابتدای متن است.

به صفحه ابتدایی(Home) در فایل متنی خود بروید و از قسمت Styles یکی از بخشهای دلخواه، به غیر از

حالت نرمال را انتخاب کنید. پیشنهاد میشود جهت سادگی و نظم بیشتر حالت Style 1 را انتخاب نمایید.و...

نوع فایل:Pdf

سایز :1.93 MB

تعداد صفحه:20

خرید فایل

ادامه مطلب ...

تشریح پیاده سازی نرم افزار تبدیل فرمت dos به فرمت windows

تشریح پیاده سازی نرم افزار تبدیل فرمت dos به فرمت windows

پیش گفتار

گاهی با توجه به پیشرفت علم و تکنولوژی در زمینه کامپیوتر و به بازار آمدن انواع نرمافزارهای جدید که سازگاری شدیدی با محیط ویندوز و تقریبا به هیچ کدام از آنها محیط و برنامههای تحت سیستم عامل را پشتیبانی نمیکنند ضرورت پیدا میکند که برای کنار گذاشتن برنامههای تحت Dos خود بتوانیم آنها را به طریقی تبدیل به انواع مختلف قابل شناسایی تحت ویندوز تبدیل کنیم.

یکی از موارد کاربرد آن در مواقعی است که به بانکهای مختلف موجود در محیط بانک اطلاعاتی تحت Dos از جمله foxpro را بتوان به یک بانک تحت سیستم عامل win تبدیل کرد. خصوصا این که در کشورمان دادههای این بانکها تقریبا تماما فارسی بوده وکار را برای ما مشکل میکند.

به همین جهت تصمیم گرفته شد که با تکیه به تجربه چندین ساله در زمینه برنامهنویسیهای تحت Dos و Windows نرمافزاری فراهم آورده شود که نیازهای این گونه افراد را برآورده سازد.

در این جزوه سعی شده است که ضمن نشان دادن و توضیح کامل این نرمافزار تمام مطالب به صورت واضح و شفاف به همراه لیست و توضیح تمام دستورات به کار گرفته شده آورده شود تا استفاده کنندگان بتوانند درک بهتری از رابطهی این دو سیستم عامل با هم داشته باشند. در عین حال به جنبههایی از تئوری و مقدمات برنامهنویسی نیز توجه شده است.

در این جا لازم میدانم که از همکاری همه کسانی که تولید و آمادهسازی این پروژه با کمک آنان میسر گشت تشکر کنم. در این میان از آقای نیکفرجام و آقای اخلاقی که در تمام مراحل انجام این پروژه نهایت همکاری را داشتهاند سپسگذارم.

نحوه پیادهسازی

به طور کلی این پروژه از دو نرمافزار جداگانه تشکیل شده که شامل یک برنامه تولید شده به زبان foxpro است که به طور خلاصه میتوان گفت حمل تبدیل تمام حروف و اعداد به کار گرفته شده در بانکها را شامل حروف و اعداد فارسی و انگلیسی بهکدهای اسکی آنان که قابل فهم برای محیط ویندوز باشد، فراهم میآورد.

همچنین شامل یک برنامه آسان شده به زبان Delphi است که در آن بانکهای تحت Dos که اطلاعات رکوردهای آن فقط شامل کد اسکی آن علائم و حروف است را تبدیل به کدهای معادل آن در محیط ویندوز و ایجاد یک بانک جدید تحت ویندوز مینماید.

در ذیل به جزئیات هر دو برنامه و تشریح عملکرد آنها میپردازیم:

تشریح برنامه تحت Dos

در ابتدا توسط تابع feount تعداد فیلدهای بانک را در متغیر c- field ریختهایم و یک آرایه به طول تعداد فیلدهای بانک و به اندازه 4 برای نگهداری لیست فیلدها به همراه نوع و اندازه آنها تعریف کرده و آن را با مقادیر بانک پر میکننیم.

c-field = fcount()

Dimension array 1 (o- field,4)

? afield (array 1)

سپس برای این که اطلاعات موجود در بانک پاک نشود یکبانک جدید درست کرده و تمام رکوردها را در آن اضافه میکنیم، توجه داشته باشید که طول فیلدهای از نوع رشتهای در بانک دوم ضرب در 3 شده (علت آن این است که چون حروف در مبنای اسکی بین Q تا 255 است و ما نیاز داریم در بانک دوم به جای حروف کدهای 3 حرفی آنها را قرار دهیم.

فهرست مطالب

نحوه پیادهسازی 3

تشریح برنامه تحت Dos 3

تشریح برنامه تحت ویندوز 4

روش اجرا و به کارگیری برنامه 5

مرجع دستورات 7

APPEND FROM 7

CLEAR 7

CREATE 7

DIMENSION 8

DO WHILE 9

GOTO یا GO 9

SET PATH 9

REPLACE 10

USE 11

AFIELDS 11

ALLTRIM 12

FCOUNT 12

LEN 12

PROCEDRE 13

PUBLIC 14

سورس برنامه فاکس پرو 16

سورس برنامه دلفی 17

خرید فایل

ادامه مطلب ...

طراحی و پیاده سازی نرم افزار آزمون راهنمایی و رانندگی و تشخیص حق تقدم

طراحی و پیاده سازی نرم افزار آزمون راهنمایی و رانندگی و تشخیص حق تقدم

توجه :

شما می توانید با خرید این محصول فایل " قلق های پایان نامه نویسی (از عنوان تا دفاع)" را به عنوان هدیه دریافت نمایید.

مشخصات و ویژگی های کلی نرم افزار

این نرم افزار همان طور که در فرم تاییدیه پروژه تعیین شده دارای دو بخش اصلی می باشد. بخش اول که شامل آزمون راهنمایی و رانندگی است و بخش دوم که شامل تشخیص حق تقدم می باشد.

این نرم افزار با Visual Basic نوشته شده که بانک آن نیز Access 2000 طراحی و پیاده سازی شده است.

این نرم افزار در چندین فرم و یک Moudule طراحی شده است. که در فصل های بعدی به طور کامل در مورد فرم های برنامه توضیحاتی داده شده است. این برنامه علائم راهنمایی و رانندگی را به طور کامل شامل می شود. به این ترتیب که از کاربر در قسمت آزمون از علائم و تابلوها آزمون گرفته می شود. و آزمون به صورت تستی و سه جوابی می باشد و این امکان به کاربر داده شده که گزینه را با کلیک کردن ماوس انتخاب کند بعضی از این سوالات شامل عکس و بعضی از سوالات طبق دفترچه آزمون آئین نامه شامل عکس و تصویر نمی باشند.

از ویژگی های مهم این نرم افزار هوشمند بودن آن است.

به این معنی که کاربر در قسمت دوم پروژه (تشخیص حق تقدم)، حالات مختلف را به کمک Mouse و شکل های موجود (ماشین- سه راه- چهارراه- میدان- تابلو حق تقدم) را به انتخاب خود طراحی می کند و کامپیوتر با الگوریتمی که برای آن پیاده سازی شده همان زمان حق تقدم را نشان می دهد.

عناوین :

مشخصات و ویژگی های کلی نرم افزار

نحوه استفاده وکار با نرم افزار

ساختمان و شرح عملکرد نرم افزار

طراحی و پیاده سازی

بخش اول: طراحی آزمون

بخش دوم: طراحی حق تقدم

خرید فایل

ادامه مطلب ...

نرم افزار اسمبلی داخل آی سی

نرم افزار اسمبلی داخل آی سی

مقدمه

امــروزه بهران مصرف برق شاید مسئله ای مشکل سـاز برای آینده کشورمـان باشد ، با کاهش و صـرفه جویی در مصـرف برق شاید بتوان نیمی از این مشکل را حل نمود ، اما با کمی تدبیر می توان کمک بزرگی به آینده و اقتصاد نمود .

ساخت دستگاه آنالایزر (VCA005) تنها گامی در بهینه سازی مصرف انرژی می باشد ، این دستگاه با آنالیز کامل از مصـرف انرژی نموداری بصورت ماکزیمم و مینیمم مصرف در اختیار کاربر قرار می دهـد ، بنابراین کاریر قادر خواهد بود ایرادات مصرف برق را شناسایی نموده و سعی در رفع اشکالات نماید . بنابراین از این طریق خواهیم توانست کمک شایانی در بهتر مصرف نمودن انرژی انجام دهیم .

با نصب این دستگاه در کارنجات و رفع ایرادات احتمالی که بوسیله آنالیز برق شناسایی خواهد شد میتوان گامی بزرگ در بهینه سازی مصرف برق و اقتصاد کشور برداشت . امیدوارم با راهنمایی و کمک اساتید محترم و ساخت دستگاه فوق الذکر توانسته باشم کمکی هر چند کوچک به اقتصاد کشورم کرده باشم .

نوع فایل:word

سایز: 857 KB

صفحه:115

فهرست مطالب

- مقدمه

2- بلوک و دیاگرام دستگاه

3- توضیح عملیات قطعات رسم شده در بلوک دیاگرام الف – 89C51(1)

ب – 89C51(2)

ج – HIN 232

د- مدارات یکسو کننده و تقویت کننده

ه – تراشه ADC808 و – طرز کار LCD

4- شرح کار دستگاه

5- مشخصات دستگاه

6 – مزایای دستگاه

7- سخت افزار دستگاه

8- مدارات قسمت نمونه گیری ولتاژ و جریان

9- طرز کار

ADC 80810- نرم افزار دستگاه

11- شرح عملکرد نرم افزار

12- شرح کلیدهای مختلف نرم افزار

13- آنالیز اطلاعات ذخیره شده

14-توضیحات نرم افزار اسمبلی میکرو پروسسورها

15- توضیحات نرم افزار تحت ویندوزبا Visual C++

خرید فایل

ادامه مطلب ...